BitCoin verwendet den SHA Hash-Algorithmus, um nachweislich Das Erzeugen eines SHAHash mit einem Wert kleiner als das aktuelle Ziel löst.

Table of contents

- Warum ist das wichtig?

- Was ist eine Hash-Funktion in einer Blockchain-Transaktion?

- Was ist Hash, Hashing und Hash-Rate? Krypto Terminologie Erklärt - Die Kryptozeitung

Hashfunktionen sind mathematische Funktionen mit einer sehr nützlichen Eigenschaft: Sie sind sogenannte Einwegfunktionen. Das bedeutet, dass der Wert der Funktion in unserem Fall ein Hashwert "einfach" zu berechnen ist, es aber sehr schwierig in der Praxis meist unmöglich ist, vom Hashwert den Ausgangswert zu errechnen. Diese Eigenschaft geht natürlich verloren, sollte ein Weg für die Umkehrbarkeit einer solchen Einwegfunktion gefunden werden. Eine recht treffende Metapher für Hash-Funktionen ist eine Fabrik, die aus verschiedenen Zutaten Kuchen herstellt.

Es ist einfach, die Zutaten zu vermischen und den Kuchen herzustellen und zu backen, aber es ist quasi unmöglich, den Kuchen wieder in seine ursprünglichen Zutaten zu zerlegen.

- Bitcoin-Geld-Nasil wird verdient?

- Umwandeln perfektes Geld in Bitcoin!

- Bitcoin – Wikipedia;

- Inhaltsverzeichnis?

- Supercomputer für Bitcoin Mining Price.

- Ehefereum Preis gegen Bitcoin.

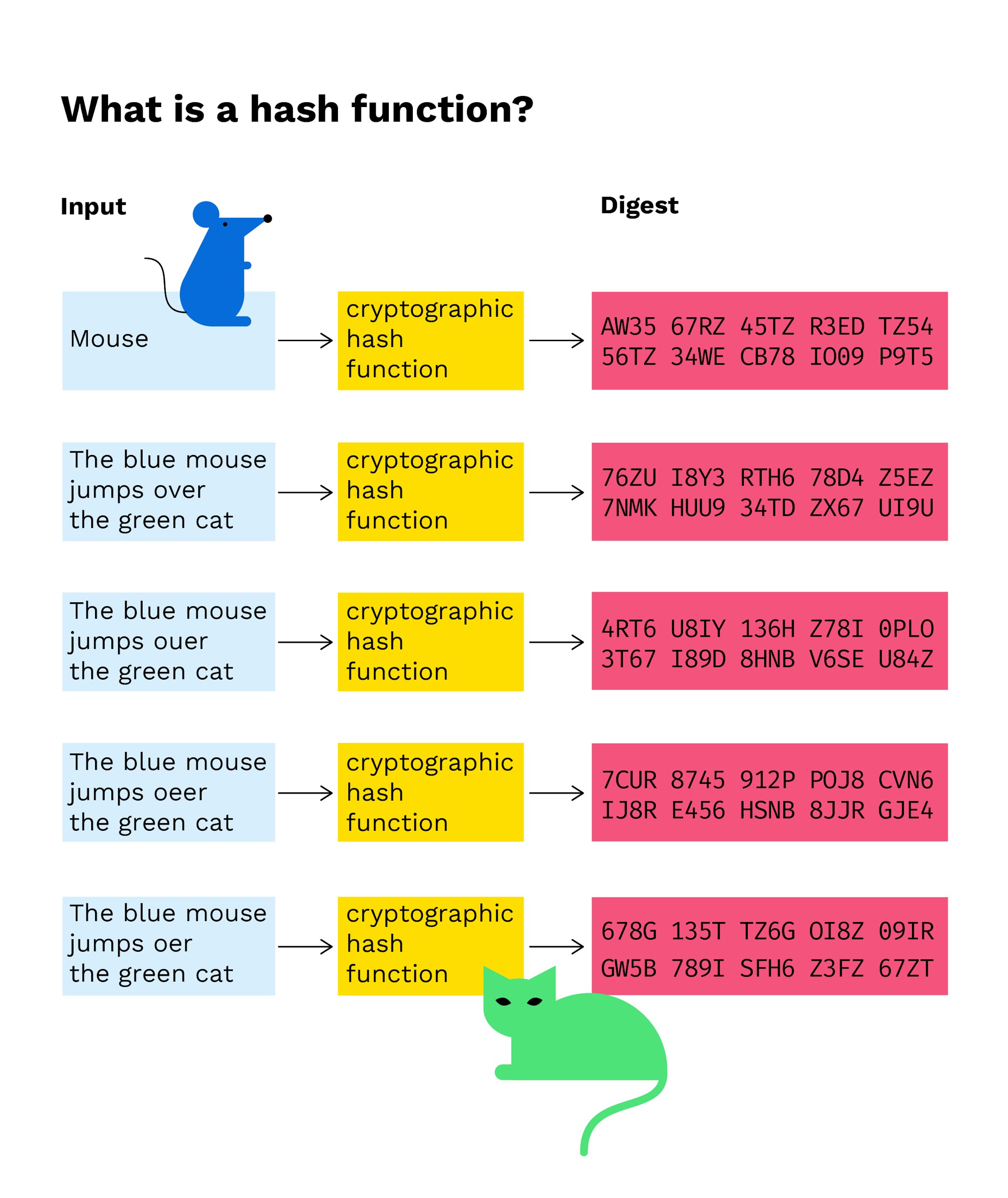

Unter optimalen Voraussetzungen erzeugt unsere Kuchen-Fabrik bei exakt gleichen Zutaten und gleicher Verarbeitung den exakt gleichen Kuchen. Werden Zutaten ersetzt, neue hinzugefügt, oder die Mengenverhältnisse verändert, entsteht am Ende auch ein anderer Kuchen. Allerdings, und das ist ein Makel der Kuchen-Metapher, können und sollen minimale Änderungen der Eingabe in eine Hashfunktion signifikant andere Ausgaben erzeugen.

Eine kryptografische Hashfunktion hat die zusätzliche Anforderung, kollisionsresistent zu sein. Wir können uns Hashfunktionen wie sehr komplizierte Funktionen vorstellen. Wir geben Daten ein und bekommen Daten in anderer Form heraus. Wollen wir nun prüfen, ob Alice und Bobs Datenaustausch erfolgreich war, können wir den sicheren SHA benutzen.

Entwickelt wurde SHA als Teil des SHA-2 Algorithmus von der amerikanischen Nachrichtendienstbehörde NSA im Jahr Da die NSA diesen Algorithmus entworfen hat, fürchten besonders viele Laien, dass er deswegen unsicher ist. Diese Reaktion ist keineswegs unnatürlich, beachtet man die zahlreichen Verletzungen der Persönlichkeitsrechte durch die NSA, die Ex-Geheimdienstmitarbeiter Edward Snowden aufgedeckt hat. Zu Anfang des Jahrhunderts, als Banken und Militärs Verschlüsselungen für sich entdeckt hatten, wurden diese Algorithmen geheim gehalten, aus Angst, jemand könnte herausfinden wie sie funktionieren und damit die Verschlüsselung brechen.

Dieses Prinzip wurde nach dem zweiten Weltkrieg aus der Kryptographie verbannt. Aus einem einfachen Grund. Sie sollten trotz Offenlegung einen sicheren Output generieren. Und ein zusätzliches Plus hierbei war, dass mit Offenlegung des Algorithmus nicht nur 10 interne Geheimdienstmitarbeiter Schwachstellen im Algorithmus suchen konnten, sondern tausende Gelehrte weltweit — damit stieg die Sicherheit des Algorithmus immens, weil sie weltweit von jedem Techniker überprüft werden konnte.

Warum ist das wichtig?

So ist es auch mit dem SHA-2 Algorithmus der NSA. Es gibt keine Hintertüren im Algorithmus, da er aufgedeckt ist und ihn jeder selbst untersuchen kann. Würde es eine Hintertür geben, wäre das einem von tausenden Kryptographen sicherlich bereits aufgefallen. Eine kryptographische Hashfunktion ist also eine Funktion, die unter anderem bei Integritätsprüfungen zum Einsatz kommt. Sie besitzt aber noch mehr Eigenschaften, die ihr Einsatzgebiet erweitert. Setze ich diese Textdatei in SHA ein erhalte ich folgenden Output:. Bei SHA werden Dateien, wie meine Textdatei und andere, auf eine Länge von 64 Ziffern, verlängert oder reduziert.

- Bitcoin Hash-Rates erklärt – Tokens24.

- Glossar - Bitcoin.

- Technische Grundbegriffe.

- Will Bitcoin bald platzen.

- Was ist Hashing?;

- Bitcoin-Hard-Gabel Erklärung.

Es gibt Generatoren im Internet, die hexadezimale in dezimale Zahlen umrechnen , wie wir sie alltäglich nutzen. Dies lässt sich mit diesem Online-Generator testen.

Man könnte auch Musik, Spieldateien oder jede andere binäre Datei nutzen. Das Werk von Faust ist aber hier anschaulicher. Es besitzt Eingesetzt in SHA bekommt man folgenden Hashwert:. Auch hier haben wir wieder eine Zahl mit 64 Ziffern, die im Grunde eine hexadezimale Zahl darstellt. Gibt man die verlinkte Textdatei in den SHA-Generator ein, bekommt man immer wieder den oben gezeigten Hash heraus. Damit können wir digitale Daten per SHA eindeutig identifizieren! Wenn ich aber wissen will, ob eine Datei wirklich eine Kopie einer anderen Datei ist, kann ich das mit SHA testen und damit der Datei einen eindeutigen Hashwert zuteilen.

Damit Dateien aber eindeutig zuweisbar sind, dürfen keine zwei Dateien denselben Hashwert produzieren. Diese Eigenschaft nennt sich Kollisionsfreiheit. Die Länge von SHA Hashes lässt sich damit auch von Microcontrollern bearbeiten und eignet sich auch für langsame Computer. Ein Hashwert für den unsicheren SHA-1 Algorithmus lässt sich sogar mit Stift und Papier ausrechnen. Hast du dich schon um deine Krypto-Steuer gekümmert?

Ein hilfreiches Tool für die Bearbeitung und Optimierung deiner Krypto-Steuer ist übrigens das Steuer-Tool von Accointing. Hole für dich selbst das Maximum bei deiner Steuererklärung heraus. Sign up for free. Aus Sicherheitsgründen dürfen ähnliche Eingabewerte keine ähnlichen Ausgabewerte produzieren. Wie man erkennt, weisen die beiden Hashwerte keinerlei Ähnlichkeit zueinander auf. Ein roter Quader kommt in die Schale für rote Figuren, ein gelber Kegel in die Schale für gelbe Figuren und eine blaue Kugel in die Schale für blaue Figuren.

Die Hashfunktion erkennt die Merkmale, im Beispiel sind das die Farben, und ordnet die Information, völlig automatisiert, den jeweiligen Hashwerten zu. Eine funktionierende Hashfunktion zeichnet sich idealerweise durch die folgenden Merkmale aus:. Hashfunktionen werden beispielsweise für die Datenspeicherung , die Überprüfung von Informationsintegrität , also Prüfsummen , und im Bereich der Kryptologie verwendet.

Was ist eine Hash-Funktion in einer Blockchain-Transaktion?

Im Bereich der Datenspeicherung werden Informationen in Datenbanken gespeichert. Das betrifft beispielsweise den Kundeninformationen einer Krypto-Börse. In einer Datenbank können Informationen wie Name, Adresse, Geburtsdatum, Mailadresse und Telefonnummer über eine Hashfunktion einem Hashwert zugewiesen werden.

Wenn sich Paul Mustermann, wohnhaft in Hamburg, geboren am Für die Übermittlung der Informationen bekommt Paul einen eigenen, einzigartigen Schlüssel, damit seine Daten richtig zugeordnet werden können. Über diverse Schlüsselverfahren können die Daten ver- und entschlüsselt werden. Prüfsummen haben die Funktion die Echtheit von Informationen zu verifizieren. Prüfsummen können Fehler in der Datenübertragung erkennen und sie gegebenenfalls berichtigen. Die Prüfsumme wird bereits während der Datenübertragung, vom Sender ausgehend, berechnet und mit den Daten übertragen. Der Empfänger kann nun die Prüfsumme der übertragenen Daten selbst berechnen und die eigene Prüfsumme mit der übertragenen Prüfsumme abgleichen.

Das erhöht allgemein die Möglichkeit Informationen über eine Funktion den richtigen Hashwerten zuzuordnen. Wenn Paul seine Adresse in seinem Account bei der Krypto-Börse ändern möchte, kann von der Adresse eine Prüfsumme erstellt werden. Der Abgleich der Prüfsummen erhöht die Wahrscheinlichkeit, dass die neue Adresse auch wirklich dem Account von Paul zugeordnet wird.

Was ist Hash, Hashing und Hash-Rate? Krypto Terminologie Erklärt - Die Kryptozeitung

Eine kryptologische Hashfunktion liegt dann vor, wenn eine Hashfunktion nur in eine Richtung funktioniert und sie mögliche Kollisionen, auch durch Hacks verursachbar, vermeidet. Kollisionen liegen dann vor, wenn zwei Informationen demselben Hashwert zugeordnet werden. Dann liegt ein Fehler vor.

Eine Kollision könnte dazu führen, dass Paul auf den Account von Marie zugreifen könnte, was nach Möglichkeit nicht passieren sollte. Kryptografische Hashfunktionen sollen durch ihre einseitige Verwendungsrichtung für zusätzliche Sicherheit sorgen. In der Kryptografie werden dafür meistens Algorithmen verwendet. Sie bilden unter anderem die Grundlage für asymmetrische Krypto-Systeme.